Phishing-as-a-Service stellt benutzerfreundliche Phishing-Angriffstools und sogar vollständige Kampagnen zu günstigen Preisen zur Verfügung. Je nach Service-Level kostet ein Full-Service-Abonnement im Bereich von 50 bis 80 US-Dollar pro Monat und realistische Phishing-Web Kits stehen für nur 50 US-Dollar zum Download bereit. Das Cyren-Forschungslabor hat in diesem Jahr bereits 5.334 neue, einzigartige Phishing-Kits im Internet entdeckt, ein Hinweis auf wie weitreichend diese schlüsselfertigen Phishing-Angebote sind.

Abb. 1 – Verschiedene Arten von Betrugsseiten, die auf Office 365-Anmeldeinformationen abzielen. Erhältlich auf einer Phishing-as-a-Service-Website sogar mit einem 10-Dollar-Rabatt-Sonderangebot!

Phishing-as-a-Service treibt das Wachstum von ausweichenden Phishing-Attacken voran

Wir können eine klare Linie ziehen zwischen der Verfügbarkeit dieser Kits bzw. schlüsselfertiger Phishing-Platform-Dienste, und der Zunahme von ausweichenden Phishing – also Angriffe, wo Taktiken eingesetzt werden, die Erkennung durch E-Mail-Sicherheitssysteme zu verwirren.

In der heutigen Realität sehen wir vermehrt ausweichende Phishing-Kampagnen in den Händen von Angreifern mit weniger Aufwand und geringeren Kosten als in der Vergangenheit. Technisch ausgereifte Entwickler von Phishing-Angriffen haben ein SaaS-Geschäftsmodell übernommen, mit dem selbst die amateurhaftesten Kriminellen gezielte Websites mit einem hohen Maß an Authentizität und eingebetteter Ausweichtaktik fälschen können.

87% der Phishing-Kits enthalten Ausweichtechniken

Das Cyren-Forschungslabor stellte außerdem fest, dass 87 Prozent der im Dark Web verfügbaren Phishing-Kits mindestens eine Ausweichtechnik enthielten. Blockierungs- oder Weiterleitungsfunktionen sind die am häufigsten verwendeten Taktiken, die normalerweise eine .htaccess-Datei mit einem PHP-Skript implementiert werden. Eine künftige Erwartung ist, dass Phishing-Entwickler mehrere Techniken miteinander kombinieren, wie sie es bereits mit Malware auch tun. Ich erinnere mich an eine Malware, bei der 26 verschiedene Überprüfungen durchgeführt wurden, um eine Erkennung zu vermeiden. Wir gehen davon aus, dass sich Phishing in diese Richtung weiterentwickelt und mehrere Ausweichtechniken zum Einsatz kommen werden.

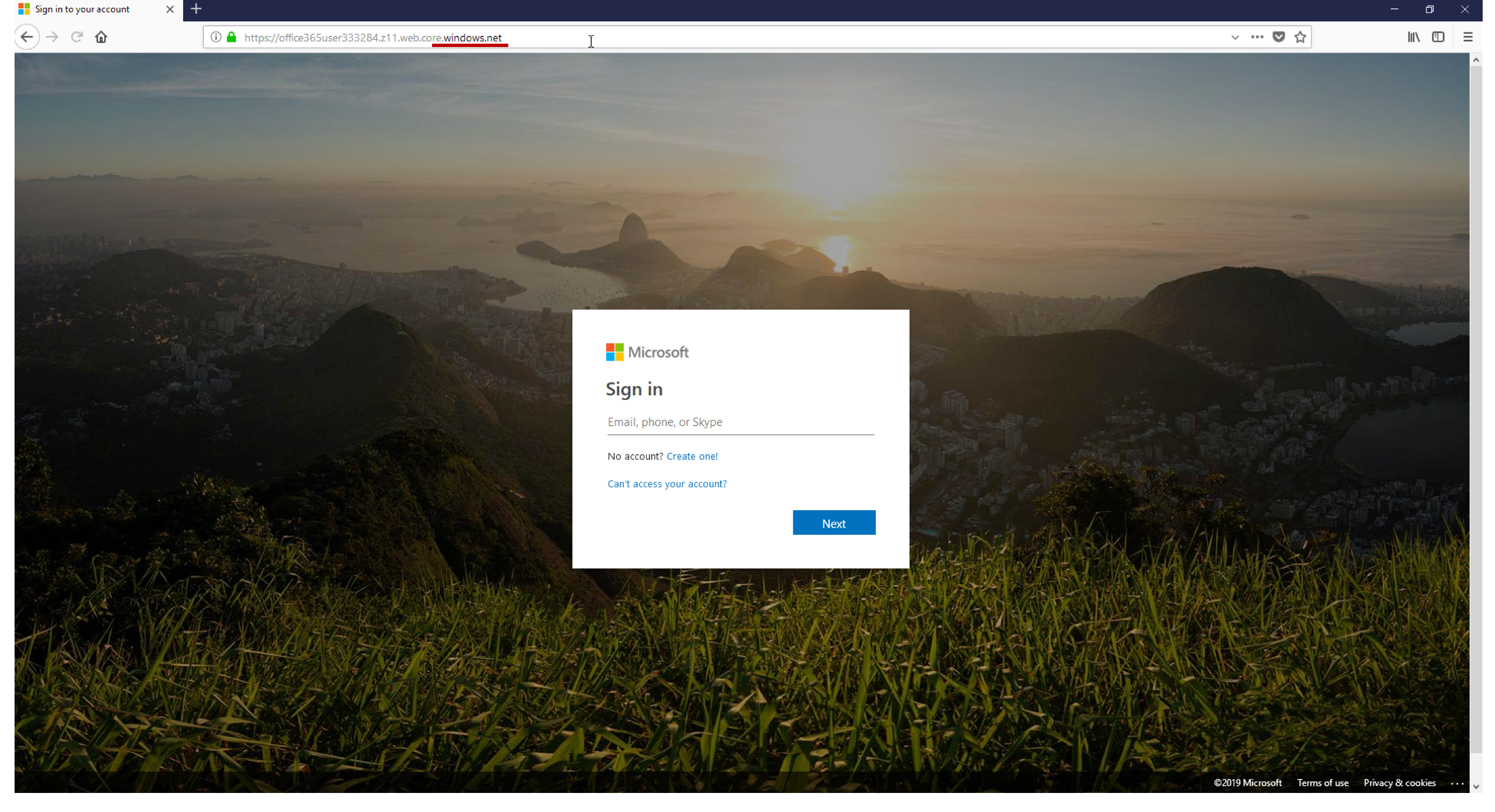

Abb. 2 – Eine gefälschte Microsoft-Anmeldeseite täuscht selbst erfahrene Benutzer mit legitimer windows.net Domain und gültigen SSL Zertifikat.

Die Methoden zu diesem Wahnsinn

Ähnlich wie die Entwicklung der ausweichenden Malware in den letzten 30 Jahren. Professionelle Phishing-Entwickler wenden mehr Taktiken an, um automatisierte Abwehrmechanismen zu täuschen, und beziehen diese Methoden in vorgefertigte Kampagnen und Phishing-Dienste ein, die im Dark Web breit verfügbar sind.

| Die am häufigsten verwendeten ausweichenden Phishing-Techniken | |

|

1 |

HTML Zeichensatz Kodierung |

|

2 |

Inhaltsverschlüsslung |

|

3 |

Block Listen |

|

4 |

URLs in Anhänge |

|

5 |

Code Injektion |

|

6 |

Legitimes Cloud-Hosting |

Die am häufigsten verwendeten Techniken um automatisierte E-Mail-Sicherheitssysteme zu umgehen:

HTML Zeichensatz Kodierung – In diesem Fall ist der HTML-Code einer Phishing Seite zwar verschlüsselt, wird aber von den Web Browsern trotzdem richtig dargestellt. Sicherheits-Crawler, die den Code durchsuchen, können den Inhalt nicht lesen, und es werden die mit Phishing verbundenen Schlüsselwörter wie zum Beispiel „Passport“ und „Kreditkarte“ in einer gefälschten PayPal Webseite übersehen.

Inhaltsverschlüsslung – Eine Taktik ähnlich zur Kodierung, da der Inhalt des Codes nicht als lesbarer Text angezeigt wird. Anstatt ein Wort mit Zeichenkodierung zu ändern, wird der gesamte Inhalt verschlüsselt und ein Schlüssel zum Entschlüsseln benötigt. Die verschlüsselte Datei ist normalerweise sehr klein, aber nach der Entschlüsselung (z.B. mit einem Java-Skript) sehen wir den echten Inhalt.

Block Listen – Die am häufigsten verwendete Technik eines Phishing-Kits ist die Verwendung von Block Listen. Indem sie Verbindungen von bestimmten IP-Adressen und Hosts blockieren, verhindern sie, dass Sicherheitssysteme und Sicherheitsanalysten die wahre Absicht einer Phishing-Seite entdecken. Sie verhindern auch, dass Sicherheits-Bots, Crawler oder andere Benutzeragenten, die nach Phishing-Seiten suchen (z. B. Googlebot, Bingbot oder Yahoo! Slurp), auf diese Seiten zugreifen können.

URLs in Anhängen – Ein neuer Phishing Trend ist, Links in Anhängen und nicht in E-Mails zu verbergen, um die Erkennung zu erschweren. Ein typisches Beispiel ist eine einfache PDF-Datei, die aus Bildern besteht und wie ein OneDrive-Dokument aussieht, sie enthält auch einen Button der auf eine Phishing-Seite verweist.

Code Injektion – Dies ist keine neue Technik, sondern eine bewährte Methode, um die Erkennung von Bedrohungen zu erschweren. Indem nur ein Teil einer legitimen Website geändert wird, wird ein ahnungsloser Benutzer dazu verleitet, auf einen Phishing-Link zu klicken, der ihn außerhalb der vertrauenswürdigen Website führt.

Legitimes Cloud-Hosting – Dies ist eine Taktik, die in letzter populär geworden ist. Durch das Hosten von Phishing-Websites auf legitimen Clouddiensten wie Microsoft Azure können Phisher legitime Domänen und SSL-Zertifikate präsentieren. Selbst der aufmerksamste Benutzer kann dazu verleitet werden, eine Phishing-Seite für vertrauenswürdig zu halten. Darüber hinaus listen viele Sicherheitsanbieter bestimmte Domänen auf.

Phishing-E-Mails erreichen den User

Die Auswirkungen von Phishing auf Organisationen in aller Welt sind klar. Laut Osterman Research meldeten im Jahr 2018 44% der Organisationen mindestens einen erfolgreichen Phishing-Angriff, verglichen mit 30% im Jahr 2017 – bei Organisationen, die Office 365 verwenden, steigt die Zahl sogar auf 54%. In derselben Umfrage schätzten diese Manager, dass die Anzahl der Phishing-E-Mails, die ihre Benutzer erreichen, um 25% und die Anzahl der gezielten Spear-Phishing-E-Mails um 23% gestiegen ist.

Möchten Sie mehr über cloudbasierte E-Mail-Security erfahren? Kontaktieren Sie uns hier!

This English language recording provides a summary 5-minute walk-through of evasive phishing tactics and attack examples, including a breakdown of the code behind them.