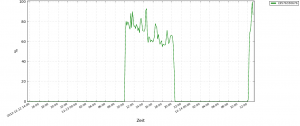

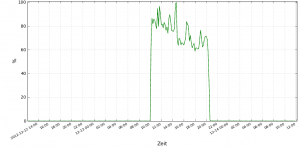

Update: Die beschriebene Drive-by Spam-Welle startete heute um 12.00 Uhr deutscher Zeit erneut und die Verbreitung hält an.

Im Laufe des gestrigen Tages entdeckte das eleven Research-Team eine massive Spam-Welle die zu Schadsoftware führt, sogenannter Drive-by-Spam. Der Versand startete um 10.00 Uhr deutscher Zeit und endete nach knapp 12 Stunden kurz vor 22.00 Uhr deutscher Zeit.

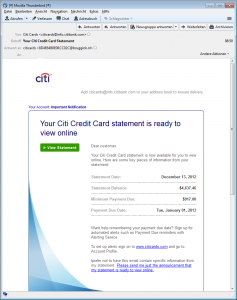

Die Spam-Welle fiel durch überzeugend kopierte Rechnungen der Citibank auf. Die E-Mails waren in englischer Sprache verfasst und begannen mit dem Betreff: „Your Citi Credit Card Statement“, angeblicher Absender war citicards@info.citibank.com.

In der Spam-E-Mail wurde der Kunde über seinen angeblichen Kontostand informiert, die Ausgaben, kurz alles was man in einer Kreditkarten-Abrechnung so erwartet. Die Links in den E-Mails (beispielsweise „View Account“ oder „Contact us“) führten jedoch zu Schadsoftware-verseuchten Websites.

Weiterleitungen führen zum Blackhole Exploit Kit

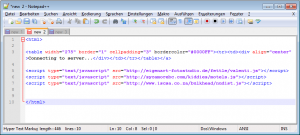

Folgt der Nutzer diesen Links, so erwartet ihn eine Website mit Links zu einem JavaScript. Dieser Zwischenschritt ist bereits aus früheren Spam-Kampagnen bekannt. Der Nutzer sieht nur einen Hinweistext wie „Please wait …“ oder „Connecting server“ und im Hintergrund wird versucht weitere Links aufzurufen.

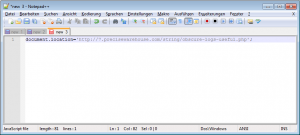

Im aktuellen Fall handelt es sich um drei Links die auf JavaScripte verweisen. Ein Teil der Websites ist nicht mehr zu erreichen. Über die anderen kommt man zu einem einzeiligen JavaScript, welches wiederum zu einer weiteren PHP-Datei führen sollte.

In den untersuchten Beispielen konnte die PHP-Datei obscure-logs-useful.php leider nicht mehr aufgerufen werden. Durch Webrecherche kommt man jedoch schnell zum Ergebnis, dass die Datei das Blackhole Exploit Kit enthält. Also eine Sammlung unterschiedlichster Sicherheitslücken für verschiedene Betriebssysteme, die ausgenutzt werden, um auf den Rechnern der Opfer Schadsoftware zu installieren.

Malware-Websites auch in Deutschland gehostet

Stärkster Versender der Spam-E-Mails ist Indien, auf Platz zwei folgt die Türkei. Bei der Untersuchung der verweisenden Links fällt auf, dass einige auf De-Domains verweisen. Man kann annehmen, dass diese auch in Deutschland gehostet werden, also die Schadsoftware aus Deutschland verbreitet wird. Weitere untersuchte Verweise führten unter anderem zu geparkten Websites bzw. Domains auf denen eine Weiterleitung zum Website-Verkäufer aktiv war. Meist möchten die Besitzer diese Websites veräußern. Das im Hintergrund noch ein Server aktiv ist, auf dem Dateien abgelegt werden können, wird oft vergessen. Auch hier müssten regelmäßig Update erfolgen.

Ein Fazit dieser Analyse ist, dass Website-Besitzer es den Schadsoftware-Verbreitern leicht machen, indem sie ihre Update-Pflichten vernachlässigen.