Drive-by-Malware gehört zu den gefährlichsten Arten unerwünschter E-Mail. Unter Drive-by-Angriffenversteht man Spam-E-Mails, die Links zu Malware-verseuchten Websites enthalten. Dies ist die modernste Form der Malware-Verbreitung und setzt sich zunehmend durch. Die Vorteile dieser Art der Viren- und Trojaner-Verbreitung liegen auf der Hand: Die Kriminellen lassen den Computer der potentiellen Opfers scannen und können so gezielt Lücken des jeweiligen Betriebssystems oder von installierten Programmen ausnutzen. Die Schadsoftware „lagert“ auf Servern im Internet und kann bis zur Auslieferung aktuell gehalten werden. Außerdem ist es überflüssig, die jeweilige Schadsoftware zu verpacken und zu versenden.

Papst und Zypern als Köder für Malware

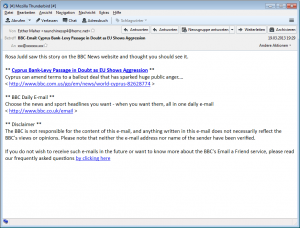

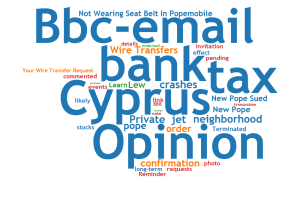

Das Eleven Research-Team registrierte in den vergangenen Tagen starke Wellen von Drive-by-Malware. Das besondere daran: Die Kampagnen waren tagesaktuell. Die Versender kopierten Benachrichtigungs-E-Mails des Fernsehsenders CNN und verbreiteten diese im amerikanischen Raum. Für europäische Empfänger war möglicherweise die BBC-Version vorgesehen. Der Inhalt der E-Mails war gleich, sie unterschieden sich nur im Layout. Im Betreff war beispielsweise zu lesen: BBC-Email: Cyprus rises tax value and confirmed one time withdrawal! oder Cyprus can amend bailout terms – CNN.com.

Noch gestern hieß es: Opinion: New Pope, Vatican officials sued over alleged sexual abuse! – CNN.com. Anhand der von Eleven Research gesammelten Daten lässt sich verfolgen, wie die Versender ihre Betreffzeilen an tagesaktuellen Ereignissen orientierten.

Darin wird eine neue Qualität des Spam- und Malware-Versands deutlich. Unter Umständen können diese E-Mails ohne menschliches Zutun erstellt werden, indem man einfach die am häufigsten erwähnten Meldungen von Nachrichten-Websites verwendet und dies auch noch regional angepasst. Der aktuelle Bezug und Lokalisierung dürften die Wahrscheinlichkeit der Öffnung der E-Mail bzw. Anklicken des Links erheblich erhöhen.

Malware ebenfalls aktuell

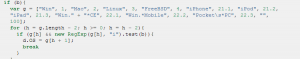

Über eine Weiterleitung führt der Link zur Website des Black Hole Exploitkits. Wie eingangs erwähnt, untersucht es den Computer des Users und versucht Schwachstellen bei installierten Programmen oder des Betriebssystems zu finden. Aus den von Eleven analysierten Teilen des Quellcodes geht hervor, dass alle Betriebssysteme betroffen sind.

Die eigentlichen Zieldateien liegen oft auf schlecht gewarteten Content-Management-Systemen. Auch diese werden automatisch platziert und wenn eine gefunden und gelöscht wird, sind die nächsten wahrscheinlich schon an anderer Stelle platziert.

Das Fazit des Eleven Research-Teams: Malware-Verbreitung wird qualitativ hochwertiger, fast kann man von Spear-Spamming im weiteren Sinne sprechen. Eine Gruppe von Empfängern wird speziell angesprochen. Die Eigenschaften dieser Empfängergruppe können automatisiert ermittelt werden, wie der aktuelle Fall zeigt. Betriebssystem übergreifend werden Drive-by-Angriffe zunehmend das Mittel der Wahl sein, um Malware zu verbreiten.